El desenvolupador Max Kellermann va descobrir una fallada de seguretat important al nucli Linux 5.8. Segons les seves troballes, aquest error també afecta les versions posteriors del mateix. La vulnerabilitat, que el desenvolupador va anomenar Dirty Pipe, afecta tots els dispositius amb un sistema operatiu dependent del nucli de Linux, com ara androidtelèfons intel·ligents i tauletes, altaveus intel·ligents de Google Home o Chromebooks. El defecte permet que una aplicació maliciosa visualitzi tots els fitxers del dispositiu d'un usuari sense el seu consentiment previ, però sobretot ofereix als pirates informàtics l'oportunitat d'executar codi maliciós al seu telèfon intel·ligent o tauleta, per exemple, i així prendre-ne el control.

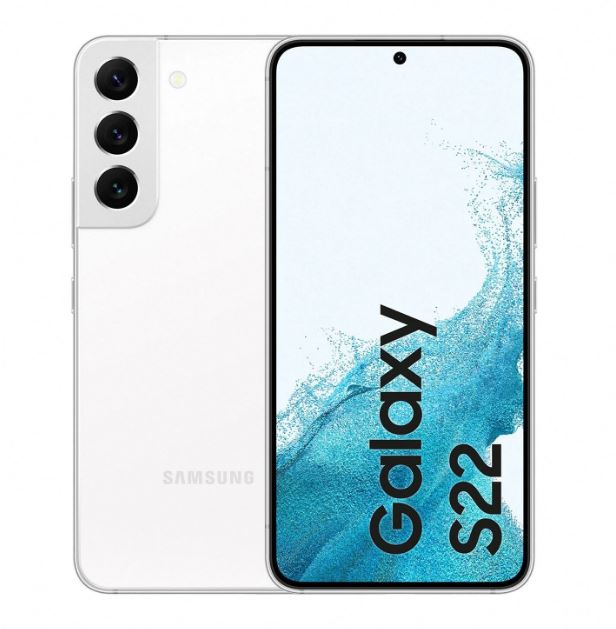

Segons l'editor d'Ars Technica, Ron Amadeo, el nombre és androidde dispositius afectats per aquesta vulnerabilitat és molt petit. Això es deu al fet que la majoria de telèfons i tauletes amb Androidem es basa en una versió anterior del nucli Linux. Segons va descobrir, l'error només afecta els telèfons intel·ligents amb què es comercialitzen Androidem 12. Entre ells hi ha, per exemple, el Pixel 6/6 Pro, Oppo Find X5, Realme 9 Pro +, però també un número Samsung Galaxy S22 i telèfon Galaxy S21FE.

Et podria interessar

La manera més senzilla d'esbrinar si el vostre dispositiu és vulnerable a l'error és mirar la seva versió del nucli de Linux. Ho fas obrint Configuració -> Quant al telèfon -> Versió del sistema Android -> Versió del nucli. La bona notícia és que fins ara no hi ha cap indici que els pirates informàtics hagin explotat la vulnerabilitat. Després de ser notificat pel desenvolupador, Google va llançar un pedaç per protegir els dispositius afectats de l'error. Tanmateix, sembla que encara no ha arribat a tots els dispositius afectats.